Bei dem Thema Industrie 4.0 erlangt der Bereich der IT-Sicherheit, durch die weitgehend vollständige Vernetzung der in einem Unternehmen eingesetzten Systeme, eine zunehmend bedeutendere Rolle. Zu diesem inzwischen wichtigen Unternehmensgebiet werden von der IT-Sicherheitsbranche viele Lösungsansätze angeboten um die Sicherheit der Unternehmensinternen IT-Systeme und -Infrastruktur zu verbessern.[1] Der Abgleich der installierten Softwareprodukte mit einer Common Vulnerabilities and Exposures (CVE)-Datenbank, bietet dazu ein wichtiges zusätzliches Instrument zur Informationsgewinnung für Unternehmen.

Die CVE-Informationen werden vom National Institute of Standards and Technology (NIST) in Zusammenarbeit mit der MITRE Corporation ca. alle zwei Stunden aktualisiert.[2] Daher ist es wichtig regelmäßig einen Abgleich mit der installierten durchzuführen. Die auf diese Weise gesammelten Informationen zu den verwendeten Softwareprodukten, kann die IT-Sicherheit durch verschiedene Anwendungsmöglichkeiten verbessert und unterstützt werden.

Mittels der Informationen, welche in einem CVE-Eintrag enthalten sind, kann sich ein möglicher Handlungsbedarf ergeben. Dieser erschließt sich aus der Beschreibung sowie des Risikos der Selbsteinschätzung einer gefundenen Sicherheitslücke. Die Bewertung der gefundenen Sicherheitslücken und das sich daraus ergebende Risiko für das Unternehmen muss manuell durchgeführt werden, da hier gegebenenfalls spezifische Umgebungsvoraussetzungen zu berücksichtigen sind.

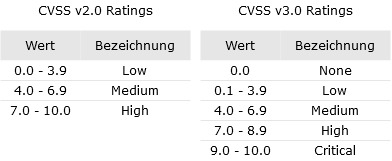

Abbildung 1: Definition der Kritikalität von CVSS v2.0 und CVSS v3.0 [3]

Durch den in einem CVE-Eintrag enthaltenen Common Vulnerability Scoring System (CVSS) Score, wird die Risikoeinschätzung der Sicherheitslücke zusätzlich unterstützt. Dieser wird aus den Komponenten des Vector Strings errechnet und dient dem Vergleich verschiedener Sicherheitslücken. Die Definition der Kritikalität ist in Abbildung 1 dargestellt. So ist eine Sicherheitslücke, welche von einem Angreifer nur über das Internet ausgenutzt werden kann, nur ein geringes Risiko für Systeme ohne Internetzugang.

Des Weiteren kann ein regelmäßiger Abgleich der installierten Softwareprodukte, die Softwarebeurteilung unterstützen. Hierbei ist nicht die Anzahl der gefundenen CVEs ausschlaggebend, sondern die in einem Folgeschritt durchzuführende Beurteilung des Risikos der eingesetzten Software.[4] Durch die manuelle Beurteilung des Risikos kann eine Einschätzung erfolgen, ob der Einsatz eines spezifischen Softwareproduktes ein hohes Risiko darstellt oder nicht.

Durch den regelmäßigen Scan der eigenen Softwareprodukte und der jeweiligen manuellen Einschätzung des Risikos der gefundenen Sicherheitslücken, erhält der Benutzer zusätzlich eine gesamt Übersicht über den Zustand der in einem Unternehmen eingesetzten Software. Diese Übersicht kann dazu beitragen die systemweite IT-Sicherheit stetig auszubauen und zu verbessern.

Diverse Artikel in einschlägigen Fachmedien zeigen die Dringlichkeit für Unternehmen, die eingesetzten Softwareprodukte stetig auf Sicherheitslücken zu prüfen. Dadurch können präventive Maßnahmen, gegen Angriffe und den daraus zum Teil nicht unerheblichen Folgen, geplant und umgesetzt werden.

Wenn Sie erfahren möchten, wie eine CVE aufgebaut ist und welche bekannten Beispiele es gibt, lesen Sie gerne diesen Beitrag: https://www.ondeso.com/common-vulnerabilities-and-exposures-cve/

Klingt interessant? Hier können Sie sich die Zusammenfassung als PDF kostenlos herunterladen:

Alle Inhalte haben wir außerdem in diesem Video kurz für Sie zusammengefasst:

[1] Lass, Sander und David Kotarski: IT-Sicherheit als besondere Herausforderung von Industrie 4.0. Schriftenreihe der Hochschulgruppe für Arbeits- und Betriebsorganisation eV (HAB): Industrie, Seiten 397-419, 2014. https://www.gito.info/homepage/gito/gitoshop.nsf/download.html/1F3E402EB972E145C1257DAF00518C07/$File/lass_IT-Sicherheit-als-besondere-Herausforderung-von-Industrie-4-0_HAB-Tagungsband-2014.pdf, besucht 01.10.2019

[2] National Institute of Standards and Technology: NVD Data Feeds. https://nvd.nist.gov/vuln/data-feeds, besucht 01.10.2019

[3] National Institute of Standards and Technology: Vulnerability Metrics.https://nvd.nist.gov/vuln-metrics/cvss, besucht 01.10.2019

[4] Dombach Ralph, Schmitz Peter: Common Vulnerabilities and Exposures (CVE) CVE & Co. für Einsteiger. https://www.security-insider.de/cve-co-fuer-einsteiger-a-738824/, besucht 01.10.2019

[5] Scherschel A. Fabian: CVE-Lagebild 2019: Debian, SUSE, Oracle führen Sicherheitslücken-Rangliste fürs erste Halbjahr an. https://www.heise.de/security/meldung/CVE-Lagebild-2019-Debian-SUSE-Oracle-fuehren-Rangliste-fuers-erste-Halbjahr-an-4505425.html, besucht 07.10.2019

[6] Olivia von Westernhagen: Gefahr für Industrieanlagen: Siemens schließt Lücke in Controller-Software. https://www.heise.de/security/meldung/Gefahr-fuer-Industrieanlagen-Siemens-schliesst-Luecke-in-Controller-Software-4467099.html, besucht 14.10.2019

[7] Olivia von Westernhagen: Patchday: Microsoft sichert Windows und Browser gegen Angriffe ab. https://www.heise.de/security/meldung/Patchday-Microsoft-sichert-Windows-und-Browser-gegen-Angriffe-ab-4549555.html, besucht 14.10.2019

Möchten Sie mehr erfahren? Zögern Sie nicht uns zu kontaktieren, wir helfen Ihnen gerne weiter.

Hier erfahren Sie mehr über unser Unternehmen und unsere Expertise als Pionier und Marktführer.