IT ist nicht gleich IT. Die eingesetzte IT im Industrieumfeld unterscheidet sich wesentlich von der im Büroumfeld. Gerade mit der durch Industrie 4.0 ausgelösten steigenden Vernetzung in der Produktion wandelt sich die Industrial IT mit zunehmender Geschwindigkeit. Die Digitalisierung schreitet voran und damit einher gehen eine Vielzahl an neuen Standards, Lösungen, Projekten, Abkürzungen und Fachbegriffen, welche Sie unbedingt im Produktionsumfeld kennen sollten, um nicht den Anschluss zu verlieren. Einige dieser Begriffe haben wir bereits für Sie zusammengefasst und mit kurzen Definitionen und Verweisen verständlich in nachfolgendem Beitrag erläutert.

Asset Administration Shell (Verwaltungsschale)

Zusammen mit dem physischen Asset stellt die Verwaltungsschale das Abbild der Industrie 4.0-Komponente dar. Die Verwaltungsschale enthält dabei die „virtuelle digitale und aktive Repräsentanz einer I4.0 Komponente im I4.0 System“1, wobei „Administation shell […] Synonym zu Asset administration shell (AAS)“2 verwendet wird.

Darin werden „statische Merkmale, Parameter, Methoden, Fähigkeiten, Operationen, Zustände und viele andere Dinge“1 in standardisierter Form ausgedrückt und können darüber zugegriffen werden – jedoch ggf. nicht von jedem in der Wertschöpfungskette bzw. sogar innerhalb der gleichen Organisation. Je nach Risikobeurteilung sollen dort auch Security Schutzziele gewahrt werden.

Interessierte können sich mit dem AASX Package Explorer3 Dateien genauer betrachten und es gibt auch einige Beispiele4.

Bild: GitHub

1 https://www.bmwi.de/Redaktion/DE/Publikationen/Industrie/industrie-4-0-verwaltungsschale-in-der-praxis.pdf?__blob=publicationFile&v=6 (s. 11, 2.2)

2 https://i40.iosb.fraunhofer.de/FA7.21%20Begriffe%20-%20Industrie%204.0#verwaltungsschale

3 https://github.com/admin-shell-io/aasx-package-explorer

4 http://www.admin-shell-io.com/samples/

Application Whitelist*

Eine Application-Whitelist ist eine Zusammenstellung von Programmkomponenten (ausführbaren Dateien, DLLs, Bibliotheken, Konfigurationsdateien, etc.), die von einem Benutzer oder Administrator eine Berechtigung zur Ausführung auf einem Computer erhalten hat.

Als Application-Whitelisting-Lösung (Abkürzung: AWL), Application-Control-Programm oder Application-Whitelisting-Technologie bezeichnet man das Programm, mit dem eine Application-Whitelist auf einem Computer erzwungen wird1.

1 “Application Whitelisting in der Industrie“, Klaus Jochem (2020) – https://klausjochem.me/

Bundesamt für Sicherheit in der Informationstechnik

Aufgabe des BSI sind die “präventive Förderung der Informations- und Cyber-Sicherheit, um den sicheren Einsatz von Informations- und Kommunikationstechnik in unserer Gesellschaft zu ermöglichen und voranzutreiben”1

Dazu stellt es unter anderem wichtige Informationen sowohl für private als auch gewerbliche Nutzer zur Verfügung wie z.B. den IT-Grundschutzkatalog mit dem wichtigen IND-Baustein für industrielle Umgebungen.

1 https://www.bsi.bund.de/DE/Home/home_node.html

Computer Emergency Response Team

Ein CERT dient als zentrale Anlaufstelle bei sicherheitsrelevanten Ereignissen. Dabei können sowohl proaktive als auch reaktive Maßnahmen angeboten werden. Ein Beispiel hierfür sind präventive Maßnahmen um das bzw. die System(e) vor möglichem Schaden zu schützen. Es kann aber auch Unterstützung im bereits eingetretenen Schadensfall angeboten werden, um eine Begrenzung oder Beseitigung zu erreichen1.

Neben unternehmenseigenen CERTs gibt es auch übergeordnete Instanzen bzw. Institutionen, die die beschriebenen Dienste bereitstellen wie beispielsweise das CERT@VDE2 oder das CERT-Bund.

Dort werden unter anderem Schwachstellenmeldungen veröffentlicht, sodass diese für die Beurteilung des eigenen Systems herangezogen werden können. Des Weiteren gibt es aber auch sogenannte „Advisories“, welche Handlungsempfehlungen für den Umgang mit den gemeldeten Schwachstellen darstellen3.

1 https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Cyber-Sicherheitslage/Reaktion/CERT-Bund/cert-bund_node.html

2 https://cert.vde.com/

3 https://cert.vde.com/de-de/dienste

Cybersecurity & Infrastructure Security Agency

Amerikanisches Pendant zum BSI in Deutschland. Informiert unter anderem über aktuelle bereits aktiv ausgenutzte Schwachstellen unter https://www.cisa.gov/known-exploited-vulnerabilities-catalog

Common Security Advisory Framework

CSAF ist ein standardisiertes, maschinenlesbares Format zum Austausch und zur automatisierten Verarbeitung von Security Advisories. Es soll dabei das vereinfachte Auffinden und Bewerten von betroffenen Advisories durch den automatisierbaren Abgleich zwischen Hersteller und Bertreiber unterstützen. Neben Produkten und Schwachstellen enthält es auch Informationen über den Schweregrad1.

1 https://docs.oasis-open.org/csaf/csaf/v2.0/csaf-v2.0.html

Common Vulnerabilities and Exposures

CVE ist der Standard zur einheitlichen Namenskonvention und Identifikation von öffentlich bekannten Schwachstellen in Informationssystemen. Auf diese Weise können Schwachstellen international über alle Sprachbarrieren hinweg kommuniziert werden. Dabei ist eine CVE in eine Präfix, eine Jahreszahl und eine Nummerierung eingeteilt, fest zugeordnet und bietet dadurch einen Mehrwert für Unternehmen. Ein bekanntes Beispiel hierfür ist der „BlueKeep“ (CVE-2019-0708).

Einen ausführlichen Beitrag sowie eine kurze Videozusammenfassung finden Sie hier:

Common Vulnerabilities and Exposures (CVE)

Edge Devices übernehmen eine Schlüsselrolle in der Weiterentwicklung zur Industrie 4.0 von Unternehmen. Sie sind intelligente Netzwerkkomponenten, welche den Zugang zu Kernnetzten eines Unternehmens oder eines Service Providers möglich machen. Sie befinden sich am Netzwerkrand (Edge) und werden zunehmend intelligenter ausgebaut, um verschiedene Servicemöglichkeiten, wie Lifecycle-Services (Asset Management, Predictive Maintenance, Performance Management) oder Prozessoptimierung durch cloudbasierte Services anbieten zu können1, 2. Der Spezialist und Anbieter für diese Geräte ist unser Technologiepartner Secunet.

Vor allem beim Einsatz in industriellen Umgebungen ist darauf zu achten, dass die Geräte auch für die dort herrschenden Bedingungen entsprechend ausgelegt sind.

1 https://tecnews.digital/strategie/edge-devices-als-schluessel-fuer-industrie-40

2 https://www.itwissen.info/edge-device-Edge-Device.html

Enabling Linux in Safety Applications

Das ELISA Open Source Project wurde von Arm, BMW Car IT GmbH, KUKA, Linutronix und Toyota ins Leben gerufen. Ziel dieses Projekts ist es, ein Paket an Werkzeugen und Prozessen zu entwickeln, das Unternehmen bei der Entwicklung und Zertifizierung von Linux-basierten sicherheitskritischen Anwendungen und Systemen unterstützt, deren Ausfall erhebliche Sachschäden, Umweltschäden oder sogar den Verlust von Menschenleben zur Folge haben könnte1.

MITRE ATT&CK(R) Matrix for ICS

Die ICS-Matrix fasst in 12 Stufen die Angriffstechniken und das Vorgehen beim Angriff auf ein industrielles Steuerungssystem zusammen. Dabei umfasst sie fast 90 Techniken vom initialen Zugriff bis hin zur Umsetzung eines Angriffs1. Jede dieser Techniken benennt zusätzlich Beispiele zu Erkennung, Gegenmaßnahmen und den verwendeten Tools.

1 https://attack.mitre.org/matrices/ics/

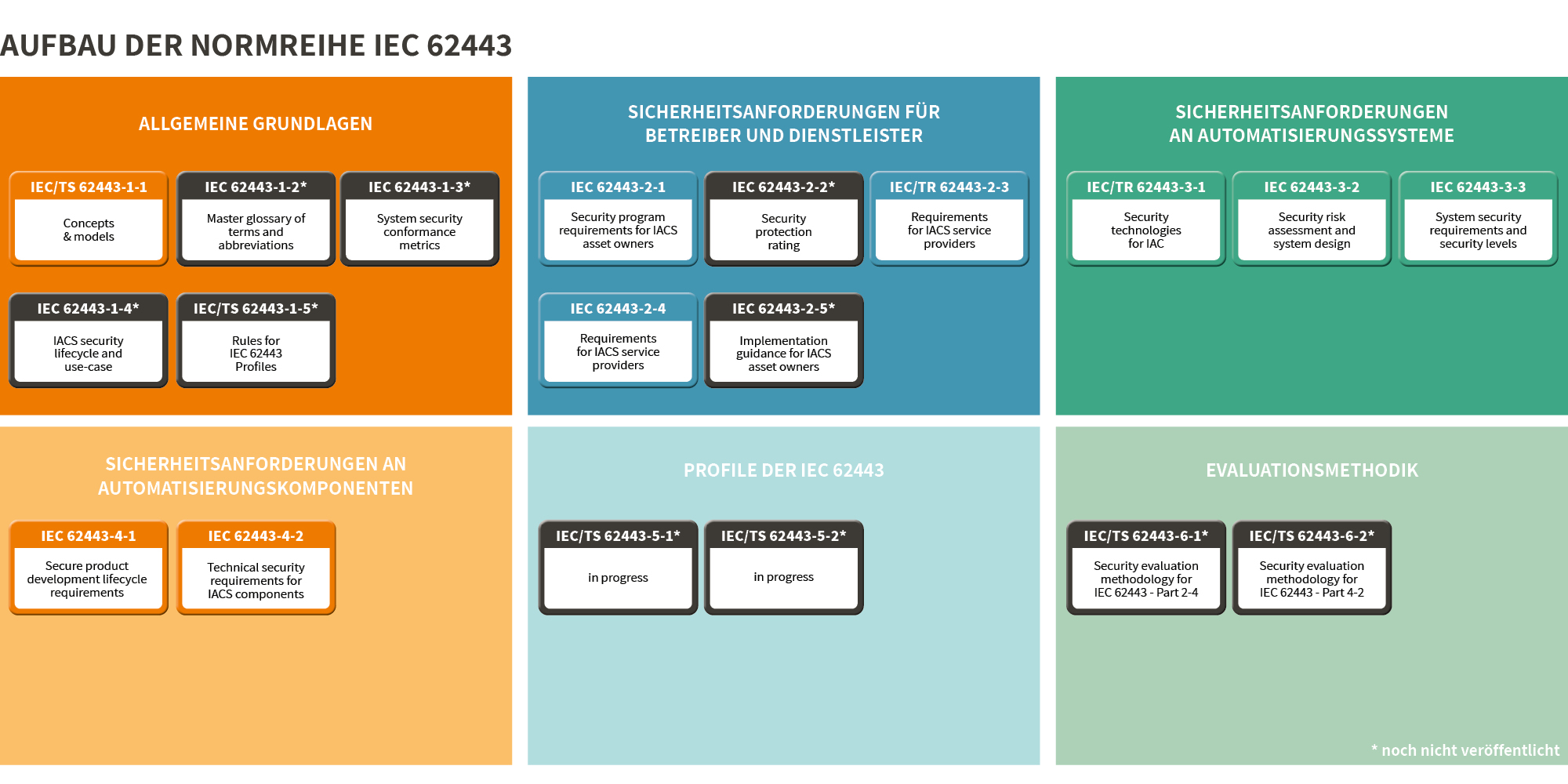

Beim IEC 624431 handelt es sich um eine internationale Serie von Normen und Standards für Cybersecurity in der Industrieautomatisierung. Ziel ist es, potentielle Schwachstellen in der Steuerungs- und Leittechnik zu überprüfen und entsprechende Schutzmaßnahmen zu entwickeln. Die Norm unterteilt die Industrie dabei in drei verschiedene Instanzen: Geräte- und Maschinenhersteller, Systemintegratoren und Betreiber der Anlagen.

Die Struktur des IEC 62443 ist in folgende Bereiche gegliedert:

1 https://www.sichere-industrie.de/iec-62443-grundlagen/

Mehr zum Thema erfahren Sie in unserem Artikel:

IEC 62443-2-3: Diese Hersteller unterstützen die Norm

Mit dem IT-Grundschutz1 ermöglicht es das Bundesamt für Sicherheit in der Informationstechnik (BSI) Unternehmen notwendige Sicherheitsmaßnahmen strukturiert zu identifizieren und umzusetzen.

Gegliedert in verschiedene Bausteine, welche thematisch von Anwendungen (APP) über Netze und Kommunikation (NET) bis hin zu Sicherheitsmanagement (ISMS) gehen, bildet es die Basis für alle, die sich umfassend mit dem Thema Informationssicherheit auseinandersetzen möchten.

Die Schicht IND befasst sich mit Sicherheitsaspekten industrieller IT. In diese Schicht fallen beispielsweise die Bausteine Prozessleit- und Automatisierungstechnik, allgemeine ICS-Komponente und Speicherprogrammierbare Steuerung (SPS).

Hier die Sicherheitsaspekte der IND im Überblick:

Der Begriff „Industrie 4.0“ wurde erstmals 2011 auf der Hannover Messe öffentlich verwendet. Er wurde von Wolfgang Wahlster, Henning Kagermann und Wolf-Dieter Lukas, drei Vertretern aus Wirtschaft, Politik und Wirtschaft, ins Leben gerufen und sollte die Zukunft der Produktion darstellen. Ziel war und ist es, modernste Informations- und Kommunikationstechniken in der Produktion zu verwenden, um effektiver arbeiten zu können1. Die voranschreitende Digitalisierung ist ebenfalls ein wichtiger Faktor der Industrie 4.0.

In unserem Video „OT for OEM“ haben wir kurz und bündig die vier Stufen der industriellen Revolution zusammengefasst und erklären, wie Industrie 4.0 zu ihrem Namen gekommen ist und welche neuen Chancen sich daraus für Ausrüster ergeben.

Long Range Wide Area Network

LoRaWAN1 ist ein Media Access Control (MAC), also ein Schicht-Protokoll für drahtlose batteriebetriebene Systeme in einem regionalen, nationalen oder auch globalen Netzwerk. Es basiert auf dem Modulationsschema LoRa von Semtech und ist konzipiert für große öffentliche Netze mit einem einzigen Betreiber. Dabei stehen Anforderungen des Internet of Things, wie zum Beispiel eine sichere Ende-zu-Ende Verschlüsselung, im Vordergrund.

Message Queuing Telemetry Transport

Beim MQTT handelt es ich um ein von Andy Stanford-Clark (IBM) und Arlen Nipper (Cirrus Link Solutions) im Jahr 1999 entwickeltes, offenes Netzwerkprotokoll für Machine-to-Machine-Kommunikation (M2M). Es ermöglicht die Übertragung von Telemetriedaten in Form von Nachrichten zwischen Geräten, welche auch mit dem TLS-Protokoll verschlüsselt werden können. Auch hohe Verzögerungen oder beschränkte Netzwerke stellen dabei kein Problem dar. Diese wird zum Beispiel in Geräten wie Sensoren, Mobiltelefonen oder Fahrzeugen verwendet. Ein MQTT-Server kann zusätzlich als Zustandsdatenbank verwendet werden1.

1 https://www.embedded-software-engineering.de/was-ist-mqtt-a-725485/

Open Platform Communication Unified Architecture

OPC ist ein Kommunikationsprotokoll für die Industrie 4.0 und sorgt für einen herstellerunabhängigen Datenaustausch, indem Zugriffe auf Maschinen und Geräte im industriellen Umfeld standardisiert werden. OPC UA wurde 2008 veröffentlicht und bezeichnet die aktuelle Spezifikation des Standards. Ältere Spezifikationen sind unter OPC XML, OPC Command oder OPC DX bekannt1.

Der Standard verfolgt die folgenden Ziele2:

1 https://www.opc-router.de/was-ist-opc-ua/

2 https://opcfoundation.org/about/opc-technologies/opc-ua/

Operational Technology

Die stark gestiegenen Anforderungen an Qualität und Produktivität in Produktionsumgebungen machen neue IT-Lösungen speziell für dieses Umfeld unumgänglich. So wurde der Begriff OT immer bekannter. Definiert wurde er von Gartner1 als: „Hard- und Software, die durch die direkte Überwachung und/oder Steuerung physikalischer Geräte, Prozesse und Ereignisse im Unternehmen eine Veränderung erkennt oder verursacht.“

Worauf es bei dem IT-Betrieb in OT-Infrastrukturen ankommt, erfahren Sie in diesem Video.

1 https://www.gartner.com/en/information-technology/glossary/operational-technology-ot

Mehr zum Thema erfahren Sie in unserem zweiteiligen Expert Talk:

Aufbau einer OT-Organisation: Expert Talk mit Max Weidele / Teil 1

Aufbau einer OT-Organisation: Expert Talk mit Max Weidele / Teil 2

Patches, Updates und Upgrades werden aufgrund ihrer Ähnlichkeit häufig verwechselt. Kurzgefasst stellt ein Patch eine Fehlerbehebung zum Schließen einer Schwachstelle dar. Ein Update dagegen bringt ein neues, kleineres Funktionsupdate mit sich und kann somit neue Features bereithalten oder ältere verbessern. Bei einem Upgrade wird eine neue, überarbeitete Version aufgespielt.

Mehr zum Thema erfahren Sie in unserem Artikel:

Die Geschichte des Microsoft Patch Managements

Purdue Enterprise Reference Architecture

Das in den frühen 1990er Jahren entwickelte Modell sieht eine schematische Aufteilung des Netzwerks in verschiedene Schichten („Level“) vor, wodurch auch komplexe Implementierungen als abstrahiertes und somit vereinheitlichtes Schaubild dargestellt werden können. Dabei hilft die Einteilung in verschiedene Schichten („Level“) um einfacher die entsprechenden Maßnahmen z.B. zur Absicherung des Gesamtsystems planen und umsetzen zu können. Ein spezifisches Augenmerk wird dabei auf die Trennung bzw. den Übergang zwischen OT- (bzw. ICS) Netzwerk und dem IT-Netzwerk gelegt.

Durch die geänderten Rahmenbedingungen (IoT Geräte, direkte Cloud Anbindung usw.) seit Einführung des Modells wird jedoch auch immer wieder Kritik an der Verwendung des Modells geäußert, wonach die Referenzarchitektur nicht mehr zeitgemäß sei. 1, 2

1 https://www.sans.org/blog/introduction-to-ics-security-part-2/

2 https://www.sichere-industrie.de/purdue-model/

Referenzarchitekturmodell Industrie 4.0

RAMI 4.0 stellt ein dreidimensionales Schichtmodell als grundlegende Architekturbeschreibung im Kontext von Industrie 4.0 bereit. Die Beschreibung der Eigenschaften (engl. „Properties“) der jeweiligen „Assets“ innerhalb des Systems geschieht über die Verwaltungsschale1.

Dabei werden die vernetzten Fertigungsanlagen bzw. die enthaltenen Geräte über den gesamten Lebenszyklus von der Entwicklung, über den Einsatz in der Produktion bis hin zur Entsorgung / Verwertung betrachtet und abgebildet2, 3.

Bild: DKE

1 https://www.plattform-i40.de/PI40/Redaktion/DE/Downloads/Publikation/rami40-einfuehrung-2018.html

2 https://www.dke.de/de/arbeitsfelder/industry/rami40

3 https://www.beuth.de/en/technical-rule/din-spec-91345/250940128

Die Systemhärtung (aus dem englischen „system hardening“) beschreibt den Prozess, bei dem IT-Systeme und Applikationen neu konfiguriert werden, um besser vor Angriffen geschützt zu sein. So können zum Beispiel neue Passwort-Richtlinien eingeführt oder veraltete Protokolle abgeschaltet werden. Auch das Deinstallieren oder Deaktivieren nicht genutzter Software und Dienste ist Teil der Systemhärtung. Für Windows 10 Geräte gibt es beispielsweise einen Hardening-Guide des BSI unter dem Namen “Projekt SiSyPHus“ 1.

Diese Richtlinie beschreibt, wie die Informationssicherheit von automatisierten Maschinen und Anlagen durch die Umsetzung von konkreten Schutzmaßnahmen erreicht werden kann; dazu werden Aspekte der eingesetzten Automatisierungsgeräte, Automatisierungssysteme und Automatisierungsanwendungen betrachtet.

Auf der Basis einer zwischen Herstellern von Automatisierungsgeräten und -systemen und deren Nutzern (z.B. Maschinenbauer, Integratoren, Betreibern) abgestimmten, gemeinsamen Begriffsdefinition wird eine einheitliche, praktikable Vorgehensweise beschrieben, wie Informationssicherheit im gesamten Lebenszyklus von Automatisierungsgeräten, -systemen und -anwendungen gewährleistet werden kann. Der Lebenszyklus berücksichtigt die Phasen Entwicklung, Integration, Betrieb, Migration und Außerbetriebsetzung.

Die Richtlinie definiert ein einfaches Vorgehensmodell zur Bearbeitung und Darstellung der Informationssicherheit. Das Modell besteht aus mehreren Prozessschritten1.

Mit einem virtuellen Patch wird nicht die eigentlich fehlerhafte Anwendung repariert, sondern ein – teils vorgelagerter, zusätzlicher – Sicherheitsmechanismus etabliert, welcher die Ausnutzung einer Schwachstelle verhindern soll. Bei einem „klassischen“ Patch hingegen wird die Ursache des Problems behoben und nicht dessen Auswirkung bekämpft bzw. abgemildert.

Weitere Informationen, sowie einen Vergleich der Vor- und Nachteile zum klassischen Patchen, finden Sie hier.

Beitrag: Virtuelles Patchen – Fluch oder Segen?

Wir erweitern diese Liste stetig und fügen auch Ihren Begriff gerne hinzu.

* ondeso setzt sich aktiv und gemeinsam mit allen Mitarbeitenden dafür ein, Diskriminierungen zu verhindern und zu beseitigen. Allgemeingültige Fachbegriffe und Fremdwörter stehen daher in keinem Zusammenhang zu unseren Werten und Leitbildern, sie dienen ausschließlich dem fachlichen Verständnis.

https://www.bmwi.de/Redaktion/DE/Publikationen/Industrie/industrie-4-0-verwaltungsschale-in-der-praxis.pdf?__blob=publicationFile&v=6 (s. 11, 2.2)

https://i40.iosb.fraunhofer.de/FA7.21%20Begriffe%20-%20Industrie%204.0#verwaltungsschale

https://github.com/admin-shell-io/aasx-package-explorer

http://www.admin-shell-io.com/samples/

“Application Whitelisting in der Industrie“, Klaus Jochem (2020) – https://klausjochem.me/

https://www.bsi.bund.de/SharedDocs/Downloads/DE/BSI/Grundschutz/Kompendium/IT_Grundschutz_Kompendium_Edition2021.pdf?__blob=publicationFile&v=6

https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Cyber-Sicherheitslage/Reaktion/CERT-Bund/cert-bund_node.html

https://cert.vde.com/

https://cert.vde.com/de-de/dienste

https://tecnews.digital/strategie/edge-devices-als-schluessel-fuer-industrie-40

https://www.itwissen.info/edge-device-Edge-Device.html

https://www.linuxfoundation.org/press-release/the-linux-foundation-launches-elisa-project-enabling-linux-in-safety-critical-systems/

https://www.sichere-industrie.de/iec-62443-grundlagen/

https://www.dfki.de/fileadmin/user_upload/DFKI/Medien/News_Media/Presse/Presse-Highlights/vdinach2011a13-ind4.0-Internet-Dinge.pdf

https://www.lora-wan.de/

https://www.embedded-software-engineering.de/was-ist-mqtt-a-725485/

https://www.opc-router.de/was-ist-opc-ua/

https://opcfoundation.org/about/opc-technologies/opc-ua/

https://www.gartner.com/en/information-technology/glossary/operational-technology-ot

https://www.sans.org/blog/introduction-to-ics-security-part-2/

https://www.sichere-industrie.de/purdue-model/

https://www.plattform-i40.de/PI40/Redaktion/DE/Downloads/Publikation/rami40-einfuehrung-2018.html

https://www.dke.de/de/arbeitsfelder/industry/rami40

https://www.beuth.de/en/technical-rule/din-spec-91345/250940128

https://www.bsi.bund.de/EN/Topics/Cyber-Security/Recommendations/SiSyPHuS_Win10/AP11/SiSyPHuS_AP11.html

https://www.vdi.de/richtlinien/details/vdivde-2182-blatt-1-informationssicherheit-in-der-industriellen-automatisierung-allgemeines-vorgehensmodell

Sind wir schon vernetzt? Werfen Sie doch einen Blick auf unseren LinkedIn-Kanal!

Hier erfahren Sie mehr über unser Unternehmen und unsere Expertise als Pionier und Marktführer.